سایر

2 دقیقه پیش | جمهوری آذربایجان با گرجستان و ترکیه مانور مشترک نظامی برگزار می کندایرنا/ جمهوری آذربایجان روز یکشنبه قبل از آغاز مذاکرات وین با حضور نمایندگان منطقه قره باغ کوهستانی، اعلان کرد که قصد دارد تمرین های نظامی با مشارکت گرجستان و ترکیه برگزار ... |

2 دقیقه پیش | ژنرال فراری سوری از رژیم صهیونیستی درخواست کمک کردالعالم/ ژنرال سابق و فراری ارتش سوریه که به صف مخالفان بشار اسد پیوسته، از رژیم صهیونیستی خواست که در مقابله با رییس جمهوری سوریه، مخالفان مسلح (تروریست ها)را یاری کند!.به ... |

آموزش تخصصی هک و نفوذ

سلام به همه کاربران سایت پی سی نیوز در این پست قرار داریم مطلاب بروز شده درباره آموزش تخصصی هک و نفوذ را برای شما به اشتراک بگذارم امید وارم که مورد پسند شما عزیزان باشد

تست نفوذ چیست ؟

تست نفوذ به طور کلی به روش هایی گفته میشود برای تخمین امنیت یک سیستم (یک سیستم کامپیوتری , سرور , خانه !!! )

خب ما در این قسمت یک خانه را در نظر میگیریم برای این که ما تست نفوذ این خانه را انجام دهیم باید در اول بخش بخش این خانه را به صورت دقیق برسی کنیم که ببینم اینا قابل نفوذ یا دسترسی افراد خارجی هست یا خیر !

نکته ای که باید در تست نفوذ به ان توجه کرد این است که در تست نفوذ ممکن است به بخش هایی از سیستم ما آسیب وارد شود و همین نکته باعث متفاوت شدن تست نفوذ با اسکن کردن است

یک سازمانی در این مبحث کار می کند به نام PTS که کاره ان نظارت بر تست های نفوذ انجام شده است و یک سری مراحل را برای تست نفوذ در نظر گرفته است که باید انجام شود

۱ . اولین قدم اقدامات پیش از درگیری اولیه است یعنی افرادی که قصد دارند تست نفوذی انجام دهند می ایند و ابزار های لازم برای این کار نسبت به سیستم هدف را اماده می کنند

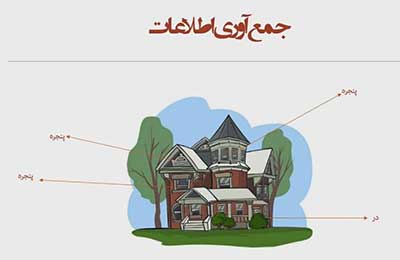

۲ . جمع اوری اطلاعات (مهم ترین بخش ) : در این بخش ما باید اطلاعات کامل را نسبت به هدف خود جمع اوری و مورد برسی قرار دهیم این اطلاعات باید کاملا دقیق و نسبت هدف ما کامل باشد

۳ . مدلسازی تهدید : در این مرحله ما حلمه خود را برنامه ریزی کنیم برای مثال من می خواهم به یک خانه نفوذ کنم , یک پکت برمیدارم در خانه را میشکنم و به ان وارد میشوم ! یاد گیری این مرحله بستگی به تجربه شما دارد و هرچقدر شما ازمون های بیشتری انجام دهید میتوانید نقشه ها و روش های بهتری برای حمله به هدف خود ابداع کنید

۴ . تحلیل اسیب پذیری : در این مرحله ما باید اسیب پذیری هارا پیدا کنیم و ببینم چرا انها به وجود اماده است و چگونه میشود این اسیب پذیری را رفع کرد و اشکالات سیستم را بر طرف کنیم

۵ . اکسپلویت نمودن اسیب پذیری : بعد از پیدا کردن یک حفره یا اسیب پذیری در هدف وقت ان رسیده است که نفوذ خود را نسبت به نوع اسیب پذیری انجام دهیم

برای مثال ما به این نکته پی میبریم در یک سرور پورت ۴۴۵ ان باز است !!! حالا باید به دنبال اکسپلویت هایی بگردیم که می تواند این حفره را اکسپلویت کند و نفوذ خود را انجام دهیم هرچقدر برنامه نویسی ما قوی تر باشد ما این مرحله را بهتر میتوانیم انجام دهیم.

۶ . انجام عملیات بعد از اکسپلویت : بعد از اکسپلویت شدن تارگت ما به ان نفوذ کردیم حالا وقت ان رسیده است که کارهایی که به قصد ان نفوذ کردیم را انجام دهیم برای مثال بعد از نفوذ به یک ویندوز میتوانیم از صفحه نمایش عکس تهیه کنیم یا فایل های مورد نیاز را دانلود کنیم و یا روی سیستم قربانی شل تزریق کنیم

۷ . مرحله اخر گزارش دهی : در این مرحله ما شرح تمام اتفاقات بالا را جمع اوری می کنیم و تمام کار های انجام شده را یاد داشت می کنیم و در اخر یک نتیجه گیری کامل از تست نفوذ انجام شده می کنیم این مرحله به بالا رفتن تجربه می تواند کمک کند

با انجام دادن مراحل بالا ما یک تست نفوذ درست و کامل انجام داده ایم

جمع اوری اطلاعات : ما در این قسمت می خواهیم تست نفوذ یک خانه را انجام دهیم ابتدا باید راجب ان خانه اطلاعاتی کامل جمع آوری کنیم

برای مثال چند در دارد ؟ چند پنجره دارد ؟ ارتفاع ان چقدر است ؟ این خانه چه مشکلاتی دارد ؟

اما مهم ترین اطلاعاتی که ما باید در مرحله جمع اوری اطلاعات در نظر بگیریم محل هایی است که ورود و خروج از ان ها انجام میشود برای مثال درب خانه بیشترین رفت امد را دارد پس باید بیشتر مورد توجه و بررسی ما قرار بگیرد و ببینم ایا این در مشکلی دارد ؟ ایا میشود ایرادی در ان به وجود اورد ؟ و…

و تمام اطلاعات مورد نیاز را به طور کامل جمع و بررسی می کنیم

در دنیای کامپیوتری نیز گذارگاه های اطلاعاتی زیادی در کامپیوتر وجود دارد که به ان ها پورت گفته میشود که ورود خروج اطلاعات از طریق این پورت ها انجام میشه . و مهم ترین اطلاعاتی که ما باید راجب یک سیستم جمع اوری بکنیم همین پورت های ورودی و خروجی هستند . ما باید دقیقا عملکرد انهارا شناسایی بکنیم و بدانیم هرکدام از انها به صورت دقیق چگونه کار می کند ؟ زمانی که عملکرد انهارا خوب درک کنیم می توانیم در انها باگ هارا شناسایی و در اخر از طریق انها نفوذ خود را انجام دهیم

۲ نوع پورت در کامپیوتر ها وجود دارد پورت های نرم افزاری مثل : HDMI , USB وحتی LAN Ports که زیاد مورد استفاده در تست نفوذ خارجی قرار نمی گیرد

اما پورت های نرم افزار : مثل http , ftp , ssh , telnet بیشترین استفاده را در مباحث نفوذ خارجی دارند زیرا هکرها می توانند در این پروتکل ها باگ مختلفی پیدا کنند و با اکسپلویت کردن انها به سیستم قربانی نفوذ کنند

خب تقریبا مفهوم اصلی تست نفوذ و اسیب پذیری را به صورت خیلی ساده خدمت شما دوستان عزیز بیان کردیم

اما دوستان یکی از نکته هایی خیلی مهمی که در درس تست نفوذ اهمیت دارد این است که هیچ وقت تست نفوذ را با هک یکی نکنید

چرا که تست نفوذ فقط و فقط برای بالابردن امنیت یک سیستم انجام میشود و برنامه هایی مانند Metasploit در این امر به ما کمک زیادی می کند

سعی کردیم این جلسه خیلی خیلی مبتدی و ساده خدمت دوستان بیان کنم.

در جلسه های آینده تست نفوذ سیستم عامل ها و سرور هارا شروع می کنیم .

![]() دانلود PDF قسمت اول آموزش تست نفوذ

دانلود PDF قسمت اول آموزش تست نفوذ

ویدیو مرتبط :

کاملترین آموزش هک | تکنیک های هک و نفوذ در شبکه | SANS 504

دانلود فیلم و سریال ایرانی و خارجی

دانلود فیلم و سریال ایرانی و خارجی