سایر

2 دقیقه پیش | جمهوری آذربایجان با گرجستان و ترکیه مانور مشترک نظامی برگزار می کندایرنا/ جمهوری آذربایجان روز یکشنبه قبل از آغاز مذاکرات وین با حضور نمایندگان منطقه قره باغ کوهستانی، اعلان کرد که قصد دارد تمرین های نظامی با مشارکت گرجستان و ترکیه برگزار ... |

2 دقیقه پیش | ژنرال فراری سوری از رژیم صهیونیستی درخواست کمک کردالعالم/ ژنرال سابق و فراری ارتش سوریه که به صف مخالفان بشار اسد پیوسته، از رژیم صهیونیستی خواست که در مقابله با رییس جمهوری سوریه، مخالفان مسلح (تروریست ها)را یاری کند!.به ... |

آموزش تخصصی هک و نفوذ قسمت سوم

سلام به همه کاربران سایت پی سی نیوز در این پست قرار داریم مطلاب بروز شده درباره آموزش تخصصی هک و نفوذ را برای شما به اشتراک بگذارم امید وارم که مورد پسند شما عزیزان باشد

در این جلسه مرحله جمع اوری اطلاعات سایت ها و سرور را شروع می کنیم و در جلسه های بعدی تست نفوذ انهارا انجام میدهیم و به سرور های مختلف نفوذ می کنیم . . .اما همان طور که میدانید اول باید راجب هدف خود اطلاعات کامل و دقیق را بدست اورید تا بتوانید نوع اسیب پذیری های سرور را شناسایی کنیم .

در کل مبحث تست نفوذ مبحث خیلی گسترده ای است که ما فعلا بخش تست نفوذ سایت ها و سرور هارا کار می کنیم و پله پله به سراغ بخش های دیگر میرویم.

جمع اوری و اسکن سایت : ilikephp.ir

بدست آوردن اطلاعات از تارگت : خب شما سایت ای دارید که قصد انجام تست نفوذ ان را دارید ابتدا باید اطلاعات who is سایت را بدست اورید

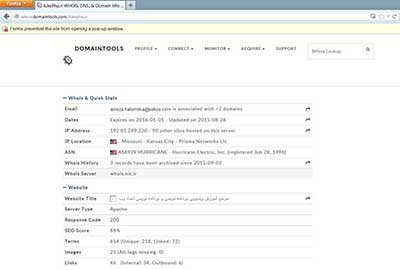

در کل سایت زیادی در زمینه who is فعالیت می کند که هر کدام از انها اطلاعات به خصوص راجب هدف ما میدهد یکی از سایت هایی که تقریباwho is کاملی راجب دامنه و کمی راجب سرور به ما میدهد سایت whois.domaintools.com است

خب فرضا ما یه تارگتی داریم که میخوایم ازش اطلاعات بدست بیاریم

Target : ilikephp.ir

خب ابتدا وارد سایت domaintools.com میشم سپس در کادر Lookup Domain and IP Ownership Records ادرس تارگت

رو بدون www و http تایپ میکنیم.

حال میبینیم که چه اطلاعاتی به ما داده میشود .

قسمت Email : ادرس ایمیل ادمین

قسمت Dates : تاریخ دامنه

قسمتIP Address : ای پی سروری که سایت روی ان قرار دارد (مهم)

قسمتIP Location & ASN : مشخصات محل سرور

قسمت Whois Server : سایت who is کشور دامنه

Website Title : عنوان سایت

Server Type : نوع سرور

تقریبا این اطلاعات به درد ما می خورد .

اما شاید این سوال برای ما پیش اید که برای مثال ایمیل ادمین سایت به چه درد ما می خورد ؟ کمی راجب نحوه ی استفاده اطلاعات بالا توضیح میدهم تا متوجه شوید حتی کوچیک ترین نکات در این who is مهم هستند .

ایمیل ادمین : با گذاشتن فایل الوده روی یک عکس و یا دادن لینک های مخرب برای نفوذ به ایمیل ادمین می توان برای مثال اگر سایت وردپرس است به قسمت فراموشی رمز رفته و پسورد سایت را بدست اورد و روی ان شل اپلود کرد .

یا می توان به سایت nic.ir رفت و با فراموشی رمز به پنل دامنه رفت و DNS Server های دامنه را به هاست دلخواه تغییر داد !!!

هم چنین می توان به سایت سرویس دهنده رفت با وارد شدن به پنل کاربری تغییرات لازم برای سایت را انجام داد . . .

ای پی سرور : با بدست اوردن ای پی سرور در درجه اول می توان به ان حملات داس و دیداس انجام که البته هک حساب نمی شود ولی خیلی راحت در عرض چند دقیقه کل سرور به پایین می اید . . .

می توان به سایت های روی سرور حلمه کرد و انهارا اکسپلویت کرده و شل روی انها اپلود کرد و کل سرور را هک کرد … البته کار های خیلی زیادی می توان انجام داد که بعدا راجب شان بیشتر صحبت می کنیم . . .

محل سرور : بعضی وقت های هدف ما سایت خیلی بزرگی است که تقریبا پیدا کردن باگ در ان غیر ممکن است ان گاه نیاز است که محل سرور رفته و دسترسی فیزیکی بر قرار کرد این روش بیشتر برای هک سازمان ها و نهاد خیلی بزرگ مانند سازمان اطلاعات و … صورت میگرد .

Whois Server : با رفتن به این سایت می توان مشخصات اصلی و دقیق سرویس دهنده را پیدا کرده و در صورت نیاز اگر شرایط خوب بود می توان به سرویس دهنده حمله کرد و کل هاستینگ را پایین اورد .

در قسمت های بعدی خیلی بیشتر راجب تمام روش های بالا و … صحبت خواهیم کرد اما بر گردیم به قسمت دوم who is که از سایت گرفتیم

[In reply to آموزش برنامه نویسی – از مبتدی تا حرفه ای]

قسمت دوم who is اطلاعات بیشتر و کامل تری راجب هدف ما و ادمین ان به ما میدهد این گونه اطلاعات توسط شخص ادمین در سایت سرویس دهنده دامنه ثبت شده است با قسمت های بالا کاری نداریم اما

holder-c:

به ما یوزر نیم سایت nic.ir ادمین سایت را میدهد و ما می توانیم خیلی ساده ان را کرک کنیم و وارد پنل شویم .

قسمت nserver: به ما اطلاعات سرویس دهنده را نشان می دهد که اگر nsقبل ان را حذف کنیم می فهمیم هاستینگ این سایت چه سایتی است که در این جا atroot.com است . و در اخر هم ایمیل و شماره تلفن ادمین به ما داده شده است .

دوستان در کل who is هایی که راجب ادمین ما به دست می اوریم بیشتر در روش های مهندسی اجتماعی به کار می رود و هک حساب نمی شود .

Who is Server

حتما برای ما این سوال پیش میاید که کامل ترین سایت چه سایتی است که به ما تمام اطلاعات یک سایت را بدهد ؟

خب در جواب این سوال باید بگویم هیچ سایتی اطلاعات کامل کامل به ما نمیدهد اما سایت هایی هستند که کامل ترین اطلاعات را به ما دهند که یکی از ان های این سایت است

centralops.net

شما توسط این سایت می توانید تقریبا کامل ترین اطلاعات Who is را راجب یک سرور بدست اورید مانند مشخصات کامل مالک یا مشخصات سرویس دهنده یا مشخصات محل سرور و . . .

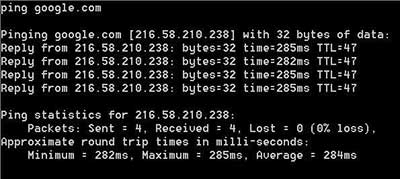

خب برای بدست اوردن این اطلاعات اول وارد CMD شوید و فرمان زیر را تایپ کنید

ping Target.com

حالا به شما در خط اول ای پی سرور داده می شود و حالا به سایت بالا میرویم و ای پی سرور را وارد می کنیم و اطلاعاتی هم که لازم داریم را انتخاب می کنیم و روی کلید go میزنیم حالا شما تمام اطلاعات سرور را دارید به صورت خیلی کامل البته این تمام اطلاعات نیست ولی اطلاعات اصلی هر سروری را نشان میدهد مانند محل دقیق سرور

پس یکی از روش های بدست اوردن ای پی سرور استفاده از فرمان ping site.com است .

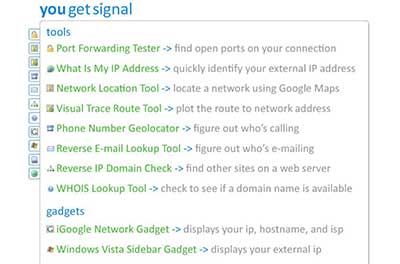

سایت YouGetsignal.com این سایت دارای ابزار های مناسبی است که به جمع اوری اطلاعات کمک فراوانی می کند مواردی که در این سایت وجود دارد :

پورت های باز را پیدا می کند

Port Forwarding Tester

موقعیت شبکه را با استفاده از Goole Maps پیدا می کند

Network Location Tool

مسیر شبکه هدف را ترسیم می کند

Visual Trace Route Tool

موقعیت شماره تلفن را مشخص می کند

Phone Number Geolocator

سایت های موجود روی یک وب سرور را مشخص می کند (مهم )

Reverse IP Domain check

اطلاعات whois به ما میدهد

گزینه ای که مربوط به شناسایی سایت های روی یک سرور است بیشتر برای هکر مفید خواهد بود . جون اگر سایتی اسیب پذیر نباشد می توان توسط این روش سایت های دیگر را بررسی نمود و از طریق انها به سرور نفوذ کرد

بکارگیری Trace : به معنی می باشد که یک بسته اطلاعاتی از چه مسیر هایی باید بگذرد تا از مبدا به مقصد برسد . در حقیقت روترهایی که در میان راه وجود دارند لیست می شوند . به عبارتی دیگر Trace کردن نشان دهند این است که فاصله ما تا سایت یا سرور هدف چقدر است و چندHop در طول راه وجود دارد. هر چه این تعداد کمتر باشد . سرعت دسترسی به هدف بیشتر خواهد بود .

برای این که بتوان عمل Trace را انجام داد باید این امکان در سرور فراهم شده باشد وگرنه این کار امکان پذیز نیست . دستور لازم برای انجام این کار در ویندوز tracert و در لینوکس tracerriute می باشد . برای مثال اگر tracert yahoo.com را وارد کنیم فاصله بین ما تا سایت یاهو بررسی شده و hop هایی که سر راه هستند را نمایش می دهد البته اگر این سرویس در مودم یا ISP مربوط به ان HOPبسته شده باشد علامت * و یا پیغام Request Time out نمایش داده می شود .

به طور کلی مواردی که لیست می شوند به صورت زیر است

Modem

ISP

. .

. .

n-l. Server IP

n. site IP

نکته : اگر سایت توسط ISP امکان Trace شدن نداشته باشد می توان از سایت lg.level3.net استفاده کرد و عمل Trace را از نزدیکترین نقطه انجام دهیم . البه این در این حالت مواردی که بیشتر سمت مقصد هستند برای ما مفید خواهد بود

نکته : نرم افزار هایی وجود دارند که عمل Trace را به صورت گرافیکی و با ترسیم نقشه توپولوژی شبکه انجام می دهند از میان این نرم افزار هاneo Trace نرم افزار خوبی است موراد دیگر عبارتند از :

Neo Trace

Cheops

Visual Route

Path Analyzer Pro

DNS Reverse Lookup:

پرس جویی از یک سرور DNS است تا بر اساس یک IP داده شده نام هاست برگردانده شود. این کار توسط دستور Host انجام میشود

host 10.0.3

پیدا کردن ساب دامین های تارگت :

در این قسمت به شما یاد میدیم تا به چه صورت ساب دامین های یک تارگت رو بدست بیارید.

ولی از انجایی که از مبتدی شروع کردم یه فلش بک بدیم بد نیست.

ساب دامین SubDomain چیست ؟

ساب دامین مشتقی از دامین ها یا همون دامنه ها هستند. به عنوان مثال اگر آدرس سایتی :

ilikephp.ir

باشد ساب دامین اون به صورت های زیر و هرچیزی که بخواین میشه :

admin.ilikephp.ir

یکی از بهترین فایده ی ساب دامین حذف کردن آدرس های طولانی میباشد.

خب ما به کمک نرم افزار Acunetix Web Vulnerability Scanner ساب دامین های یک تارگت رو بدست میاریم.

خب برای این کار از آپشن SubDomain Scanner استفاد میکنیم. تنها کافی است وارد اکانتیکس شده و در قسمت SubDomain Scanner نام دامنه را زده و اسکن را شروع کرد تا ساب دامنه های ان را مشاهده کنید

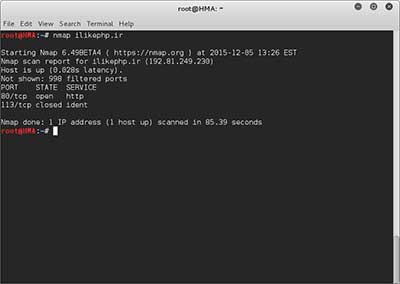

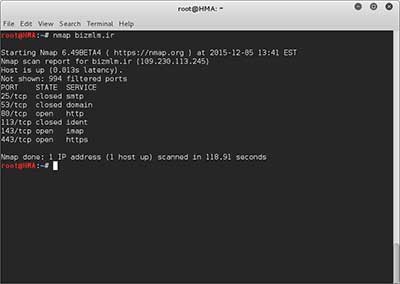

اشنایی با نرم افزار Nmap : خب اول از همه ممکن است برای بعضیا سوال پیش بیاد که Nmap چیست ؟

من اینجا توضیح مختصری در باره Nmap میدم.

Nmap مخفف Network Mapper میباشد و یک نرم افزار کاربردی برای جستجوی شبکه یا ممیزی امنیتی شبکه به شمار میاید.

این نرم افزار طوری طراحی شده که شبکه های بزرگ را به سرعت اسکن کند، اگر چه می تواند بر روی سیستم های تنها نیز بخوبی کار کند.

نرم افزار Nmap برای سیستم عامل ویندوز و Linux موجود است البته در سیستم عامل Linux به صورت پیش فرض نصب شده است .

کار با Nmap تقریبا ساده است تنها کافی است یک سری سوییچ های ان را یاد بگیرید در این جلسه ما با سوییچ های Nmap کار نمی کنیم تنها یک فرمان ساده میزنیم برای اسکن سرور البته پیشنهاد می کنم اصلا از این نرم افزار برای اسکن سایت های دیگر استفاده نکنید و فقط روی سرور خودتان در جهت پیدا کردن اسیب پذیری استفاده کنید .

خب ما با فرمان nmap ilikephp.ir اسکن خود را انجام دادیم و ای پی سرور به ما داده شد و فهمیدیم که ۸۰ http باز است . تقریبا توسط این پورت نمی توان کاری انجام داد . و در اخر به ما گذارش دادی شد که اسکن انجام شده در ۸۶ ثانیه داده شده است . خب طبق اسکن انجام شده ما نمی توانیم این سرور را توسط پورت هک کنیم . من قبلا تستی دیگر روی سایت Bizmlm.ir به در خواست ادمین اش انجام دادم که به شما نتیجه اسکن اش را میدهم .

خب مشاهده می کنیم که پورت ۱۴۳ سرور باز است . حالا باید دید که ایا می توان با اکسپلویت کردن این پورت به سرور نفوذ کرد یا خیر ؟

تنها راه به جواب رسیدن تست کردن اکسپلویت های مخصوص باگ است.

برای این کار شما باید اکسپلویت هارا خوب بشناسید برای مثال باید بدانید که اکسپلویت های exploit/windows/smb/ms08_067_netapi برای پورت ۴۴۵ است

که در جلسات بعدی بیشتر وارد این مبحث میشویم و تست نفوذ smp و … انجام میدهیم .

![]() دانلود PDF قسمت سوم آموزش تست نفوذ

دانلود PDF قسمت سوم آموزش تست نفوذ

ویدیو مرتبط :

آموزش جلوگیری از هک وای فای تخصصی و جامع-قسمت اول

دانلود فیلم و سریال ایرانی و خارجی

دانلود فیلم و سریال ایرانی و خارجی